Qualys 威胁研究高级工程师 Pranita Pradeep Kulkarni 详细介绍了一种名为 NotLockBit 的新型勒索软件,它模仿臭名昭著的 LockBit 勒索软件,同时引入了独特的跨平台功能。该恶意软件同时针对 Windows 和 macOS 系统,标志着勒索软件策略的重大演变。

NotLockBit 是用 Go 编程语言编写的,充分利用了 Go 的跨平台兼容性和快速开发周期。Kulkarni 解释说:“这种新病毒展示了先进的功能,包括有针对性的文件加密、数据渗入和自删除机制。这些功能加上对 LockBit 品牌和行为的模仿,使 NotLockBit 成为一种可怕的威胁。”

NotLockBit 的工作原理

- 初始化和侦查: 在 macOS 上执行后,NotLockBit 会使用 go-sysinfo 模块收集关键系统信息。它收集的详细信息包括硬件规格、网络配置和操作系统版本,使其能够定制攻击。

- 加密过程: NotLockBit 采用双层加密策略。随机生成的 AES 密钥对文件进行加密,而 RSA 则确保加密密钥的安全。文件会以 .abcd 扩展名重命名,确保没有私人解密密钥就无法恢复文件。勒索软件的目标是有价值的文件类型,包括文档、图像和虚拟机文件,同时故意跳过/proc/和/sys/等目录。

- 数据渗透: 除了加密文件外,NotLockBit 还会将数据渗入攻击者控制的存储空间,通常使用亚马逊 S3 存储桶。这就实现了双重勒索策略,威胁说如果不支付赎金,就会释放被盗数据。

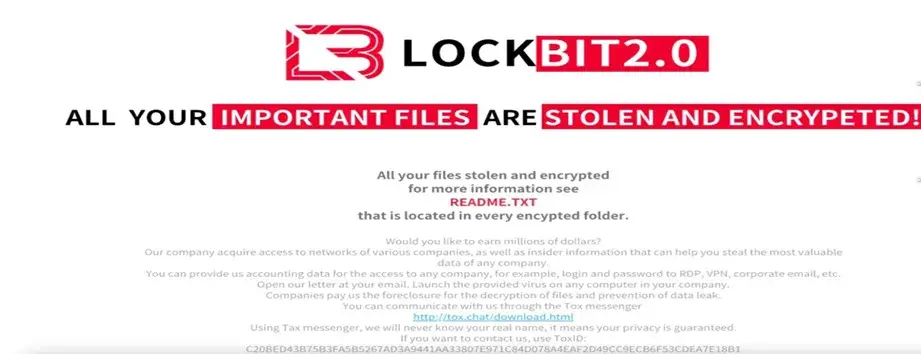

- 污损和自我删除: 勒索软件会更改受害者的桌面壁纸,以显示受 LockBit 启发的赎金说明,从而增强其心理影响。然后,它会删除阴影副本并自我删除,不留任何痕迹。

NotLockBit 以 macOS 为目标尤其值得注意,因为它是影响该平台的首批全功能勒索软件之一。通过执行 osascript 等命令来操纵系统设置,该恶意软件展示了对 macOS 内部结构的深刻理解。

库尔卡尼的分析强调了不同样本在混淆方面的差异。她指出:“一些样本保留了可见的函数名称,而另一些样本则使用了混淆名称,还有一些样本则完全剥离了函数名称。”她指出:“这表明威胁行为者正在尝试多种策略来逃避检测。”

Kulkarn 总结说:“NotLockBit 展示了高度的复杂性,同时保持了与两个操作系统的兼容性,突出了其跨平台能力。”